Tuy có nhiều ưu điểm về tính linh hoạt, dễ dàng quản lý, loại thiết bị này cũng tồn tại nhiều vấn đề liên quan đến an toàn bảo mật thông tin của chính nó và của các thiết bị thuộc cùng hệ thống kết nối. Gần đây, Báo cáo an toàn bảo mật từ hãng công nghệ Palo Alto đã liệt kê ra các mối đe dọa hàng đầu trên thiết bị IoT, đồng thời cũng đưa ra các giải pháp giúp doanh nghiệp có thể khắc phục các nguy cơ tiềm ẩn trên hệ thống.

Các mối đe dọa an toàn thông tin từ thiết bị IoT - những con số….

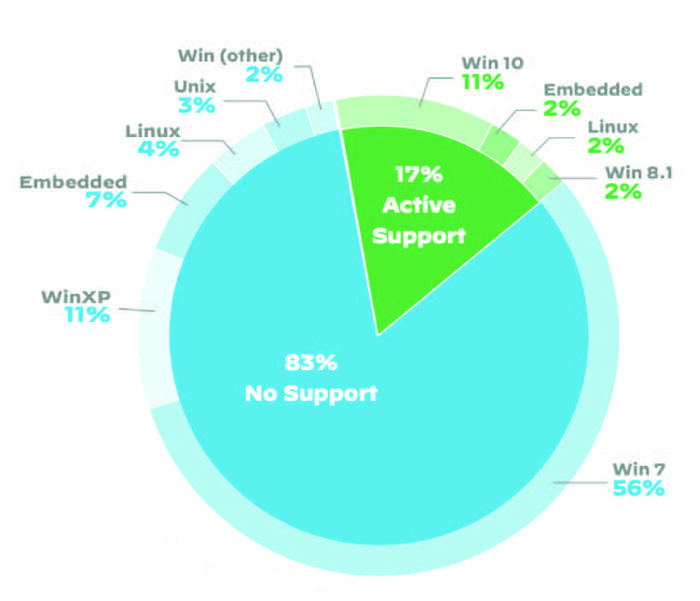

Theo số liệu từ hãng công nghệ Palo Alto, 98% dữ liệu IoT không được mã hóa. Thông qua hình thức nghe lén, hacker có thể dễ dàng thu thập và đọc được các dữ liệu mật được trao đổi giữa các thiết bị trên hệ thống với nhau hoặc giữa chúng với hệ thống quản lý, giám sát; 57% các thiết bị IoT trong hệ thống được xem là các rủi ro an toàn thông tin (ATTT) và khởi nguồn cho các cuộc tấn công mạng quy mô vừa và lớn; 83% các thiết bị y khoa phục vụ công tác chẩn đoán bằng hình ảnh đang sử dụng các hệ điều hành đã ngừng hỗ trợ từ hãng. Số liệu có sự tăng vọt so với năm 2018, với 56%.

Nguyên nhân chính của vấn đề này bắt nguồn từ việc Microsoft đã chính thức khai tử Windows 7 từ đầu năm 2020. Việc tiếp tục sử dụng các thiết bị y tế với hệ điều hành không còn cập nhật các bản vá lỗi có thể dẫn đến các rủi ro lộ lọt thông tin y tế nhạy cảm hoặc gây gián đoạn hoạt động khám chữa bệnh trong trường hợp tin tặc khai thác các lỗ hổng bảo mật trên hệ điều hành.

Hình 1 minh họa tỉ lệ các thiết bị y khoa sử dụng các hệ điều hành không còn được cập nhật các bản vá lỗi từ nhà sản xuất.

Những số liệu này đã buộc chúng ta đặt câu hỏi là liệu trong một hệ thống mạng, nếu không tính đến các thiết bị CNTT chuyên dụng, các thiết bị IoT nào được xem là nạn nhân tiềm ẩn của hacker và là nguyên nhân chính cho các cuộc tấn công mạng có chủ đích.

Hình 2 cho thấy IP phone là thiết bị được sử dụng phổ biến nhất, tuy nhiên rủi ro mất ATTT đối với loại thiết bị này chỉ chiếm 5%. Mặc dù chỉ chiếm 18% và 5% về số lượng các thiết bị trong hệ thống, máy in và camera an ninh lại là hai loại thiết bị tồn tại nhiều vấn đề an toàn bảo mật nhất, với 24% và 33% tương ứng. Năm 2016, gần 600.000 thiết bị CCTV camera đã bị thỏa hiệp và trở thành nạn nhân của mạng lưới botnet Mirai.

Đối với các tổ chức hoạt động trong lĩnh vực y sinh, thiết bị chẩn đoán bằng hình ảnh, máy giám sát sức khỏe bệnh nhân hay thiết bị thu thập dữ liệu y sinh là các thành phần ẩn chứa nhiều rủi ro ATTT nhất. Số liệu được thể hiện qua biểu đồ Hình 3, với 86% các vấn đề ATTT của hệ thống liên quan đến các thiết bị này. Zingbox – một sản phẩm bảo mật IoT của Palo Alto từng phát hiện trường hợp lây nhiễm bởi sâu máy tính (worm) Conficker tại một cơ sở khám chữa bệnh. Conficker còn được biết đến với tên gọi Downup và Kido hoạt động ngầm trong hệ điều hành Windows. Các máy tính sau khi nhiễm sẽ bị đánh cắp mật khẩu và các thông tin cá nhân quan trọng. Trường hợp bị nhiễm đối với cơ sở y tế này là máy chụp tia X và máy DICOM.

Một yếu tố khác liên quan đến rủi ro mất ATTT đó là việc quy hoạch các mạng riêng ảo (VLAN) tại các tổ chức khám chữa bệnh chưa được quy hoạch đúng cách và đang sử dụng chung một mạng riêng ảo cho cả thiết bị IoT và thiết bị công nghệ thông tin chuyên dụng. Chính điều này dẫn đến nguy cơ lây nhiễm virus, phán tán mã độc giữa các thiết bị với nhau. Các thiết bị thuộc hệ thống thông tin trọng yếu như máy chủ, thiết bị định tuyến, tường lửa, trong trường hợp bị lây nhiễm, hoặc bị thỏa hiệp có thể khiến hệ thống mạng của tổ chức bị đánh sập hoàn toàn.

Do tồn tại nhiều yếu điểm, các thiết bị IoT dễ dàng bị kiểm soát bởi hacker. Các thiết bị này được sử dụng làm bàn đạp cho tấn công leo thang vào các thiết bị thông tin trọng yếu của tổ chức. Một trong các điểm yếu phổ biến liên quan đến bảo mật của thiết bị IoT chính là mật khẩu truy cập thiết bị. Nhiều tổ chức không thay đổi và sử dụng chính mật khẩu mặc định của thiết bị, dẫn đến việc các thiết bị này dễ dàng bị khai thác và chiếm quyền do độ mạnh và phức tạp của mật khẩu gần như không có.

Qua khảo sát, các thiết bị thuộc một số nhà sản xuất khác nhau sử dụng các mật khẩu mặc định giống nhau, chẳng hạn như p@sswOrd, 123456 hay abc123. Chính điều này làm cho các thiết bị IoT dễ dàng bị tấn công và kiểm soát. Để khắcphục nhược điểm này, trong điều luật SB-327 - California có hiệu lực từ ngày 01/01/2020 đã quy định về việc ngăn cấm sử dụng mật khẩu mặc định với thiết bị IoT có kết nối Internet.

Các hình thức tấn công leo thang phổ biến từ thiết bị IoT là sử dụng các thiết bị này như một mạng lưới botnet để thực hiện tấn công từ chối dịch vụ DDoS, hay lây nhiễm malware để thực thi các đoạn chương trình được viết sẵn nhằm mục đích tấn công hệ thống (Hình 4).

...và giải pháp khắc phục

Mỗi thiết bị IoT đều có thể là một điểm bắt đầu của một cuộc tấn công. Trong khi các doanh nghiệp trong mọi lĩnh vực, từ sản xuất đến bán lẻ, từ công nghiệp ô tô đến ngành y tế đều đang ứng dụng IoT để khai thác dữ liệu, ra quyết định nhằm tiết kiệm chi phí, đảm bảo an toàn và nâng cao hiệu quả doanh nghiệp. Do đó những nguy cơ rủi ro an toàn thông tin là hiện hữu. Tuy nhiên, các doanh nghiệp có thể hạn chế tối đa rủi ro từ IoT và khai thác triệt để lợi ích của công nghệ này bằng cách tham khảo một giải pháp bao gồm 4 bước sau đây.

Nhận biết được các mối de dọa

Tuy các thiết bị IoT chiếm số lượng gần 30% các thiết bị kết nối mạng trong doanh nghiệp, nhiều tổ chức vẫn chưa nhận thức được các nguy cơ mất ATTT từ loại thiết bị này. Do đó quá trình rà quét và phân loại các thiết bị này là cần thiết và cấp bách để giảm rủi ro cho doanh nghiệp.

Việc phân loại cần thực hiện chia tách các thiết bị IoT thành các nhóm đối tượng khác nhau, ví dụ nhóm đối tượng có kết nối Internet và đối tượng chỉ có kết nối với hệ thống mạng của doanh nghiệp, không có bất cứ kết nối nào ra bên ngoài. Nhóm thiết bị có kết nối Internet cần được áp dụng các chính sách ATTT chặt chẽ hơn, do chúng thuộc nhóm dễ bị hacker khai thác nhất. Thêm vào đó, cần thực hiện quy hoạch mạng ảo VLAN hoặc vùng mạng riêng cho nhóm đối tượng này để tránh lây nhiễm với các thiết bị thuộc hệ thống khác. Có như vậy, việc xử lý và ứng cứu sự cố an ninh thông tin mới diễn ra được thuận lợi do đã có quy hoạch, khoanh vùng các nhóm rõ ràng.

Kiểm soát chặt chẽ các thiết bị có nguy cơ lây nhiễm cao

Như đã phân tích ở phần trên, một số thiết bị y sinh hay camera an ninh là các thiết bị IoT dễ bị tấn công, khai thác nhất. Do đó các chính sách ATTT đối với loại thiết bị này cần được xem xét kỹ. Chẳng hạn như mật khẩu sử dụng truy cập nghiêm cấm sử dụng mật khẩu mặc định. Bằng chứng là nhiều cuộc tấn công mạng quy mô lớn đã khai thác lỗ hổng bảo mật này, thực hiện rà quét dựa trên tập hợp các mật khẩu mặc định, và biến chúng thành đối tượng của mạng lưới botnet. Ngoài ra, việc cập nhật các bản vá lỗi, các phiên bản hệ điều hành mới cho các thiết bị này cũng là nhiệm vụ thiết yếu hàng đầu trong giảm thiểu rủi ro mất an toàn thông tin.

Xây dựng phương án quy hoạch mạng riêng (VLAN) cho các thiết bị IoT

Trong hai năm gần đây ghi nhận một sự gia tăng số lượng mạng riêng ảo (VLAN) trong các doanh nghiệp. Tuy nhiên, các doanh nghiệp cần lưu ý trong thiết kế hệ thống hãy loại bỏ việc sử dụng các mạng riêng ảo hoặc quy hoạch cùng dải mạng cho các thiết bị IoT và các thiết bị CNTT trọng yếu. Xét về mức độ bảo mật và tầm quan trọng cần được bảo vệ, các thiết bị CNTT trọng yếu như máy chủ dịch vụ, thiết bị định tuyến, chuyển mạch,… có mức ưu tiên cao hơn thiết bị IoT. Do đó người quản trị cần xác định, quy hoạch các phân lớp mạng riêng cho hai nhóm thiết bị này. Tùy theo mức ưu tiên, chỉ cho phép truy cập từ thiết bị thuộc vùng có mức bảo mật cao đến các thiết bị thuộc vùng có mức bảo mật thấp hơn, chiều ngược lại sẽ bị chặn.

Nếu thực hiện như vậy, trong trường hợp rủi ro, hacker tấn công và kiểm soát được các thiết bị IoT cũng không thể tấn công leo thang đến các thiết bị CNTT trọng yếu, do đã bị chặn bởi thiết bị kiểm soát truy cập.

Xây dựng các hệ thống giám sát

Để phát hiện và có phương án ứng phó kịp thời, việc xây dựng các hệ thống giám sát ATTT là vô cùng cần thiết. Đối với các hệ thống lớn, việc giám sát được thực hiện trên hai hệ thống là NOC (dùng cho giám sát dịch vụ mạng) và SOC (dùng cho giám sát ATTT). Với các hệ thống nhỏ hơn, việc giám sát dù không phân định rõ giữa NOC và SOC cũng cần có phương án giám sát ATTT. Bởi nhờ vào quá trình giám sát 24/7 và đưa ra các cảnh báo khi có bất thường xảy ra trong hệ thống, việc đề xuất các biện pháp phòng thủ cũng như quá trình truy vết dựa trên log sự kiện hệ thống cũng dễ dàng hơn.

Kết luận

Trong thời kỳ công nghệ hiện nay, các cuộc tấn công mạng không còn là vấn đề để bàn luận mà là thực tế cần phải giải quyết. Đối với ứng dụng IoT hay bất kỳ công nghệ mạng nào, mặc dù chưa có giải pháp nào đảm bảo bảo vệ đồng bộ và toàn diện dữ liệu, nhưng việc doanh nghiệp cần nâng cao tính sẵn sàng của hệ thống trước các cuộc tấn công mạng là cần thiết. Do đó, việc xem xét kỹ lưỡng trước khi ban hành và thực thi các chính sách ATTT cho thiết bị IoT là tối quan trọng để các doanh nghiệp chủ động trong công tác đảm bảo an ninh an toàn cho hoạt động kinh doanh của mình.

(Nguồn: http://ictvietnam.vn)